Proxmox VE 平台功能豐富,隨著建立的客體機服務越來越多,組織成長後勢必需要進行分工管理,例如由資訊單位建立一批客體機供研發單位使用;或者是不同的資訊系統由不同的承辦人員管理,經過這些詳細的區分,可以確保權責以及管理的方便性。

基於這些要求,Proxmox VE 提供了帳號系統以及依據物件指派權限的功能,協助管理者能夠兼顧分派出去的使用者便利性,又可以兼顧安全要求。

在安裝好的 Proxmox VE 系統中,會有一組內建的預設帳號 root,這個帳號就是 Linux 本機權限系統的一員。

Linux 的帳號認證系統為 PAM (Pluggable Authentication Modules),因此當我們要登入 Proxmox VE 文字命令列時,直接以 root 帳號登入,而在 Proxmox VE 網頁管理介面登入時,會在 領域 欄位選擇 Linux PAM standard authentication 類型,才能以 root 登入。

登入預設 root 帳號時的領域選擇

這種認證方式好處在於每一個 Proxmox VE 節點使用該節點的 root 帳號密碼即可登入,缺點是若各個節點的 root 帳號所設定的密碼不同,那麼管理者登入時就會造成困擾。別忘了,Proxmox VE 是一個去中心化的叢集,登入任何一台節點都可以管理整個叢集,但如果每個節點的 root 密碼都不一樣,每次登入就會跟猜謎一樣。

除了採用 PAM 認證機制外,Proxmox VE 管理平台層也有自己的帳號系統,這個帳號系統就可適用於叢集,建立一個帳號就可以用來管理所有節點,降低記憶多組密碼的困擾。

請在資源檢視區中選取 資料中心 (cluster1),切換至 帳號 頁籤,再按下 增加 按鈕。

準備新增 PVE 系統帳號

進入帳號增加選項視窗後,請在 帳號 欄位填入帳號名稱,例如 admin,在 領域 下拉清單中選取 Proxmox VE authentication server。

新增 PVE 系統帳號:帳號與領域

在 密碼 與 確認密碼 欄位輸入這個帳號的指定密碼,名 跟 姓 欄位可以輸入用來識別的資訊,郵件 欄位請輸入這個使用者電子郵件信箱。

最後,備註 欄位可以填寫一些提醒事項,都確認無誤後按下 增加 按鈕。

新增 PVE 系統帳號:其它欄位

當增加完成以後,可以在列表上看到增加完成的帳號。若要變更密碼,可以先選取要變更密碼的帳號後,再按上方 密碼 按鈕進行變更。

新增 PVE 系統帳號完成及變更密碼

接下來,我們可以先登出目前的 root@pam 帳號,準備等下以新建好的 admin@pve 帳號登入。按下畫面右上方的 root@pam,再選取 登出。

準備登出帳號

補充:

在 Proxmox VE 裡要表示帳號與領域的方式,採用

帳號@領域格式。

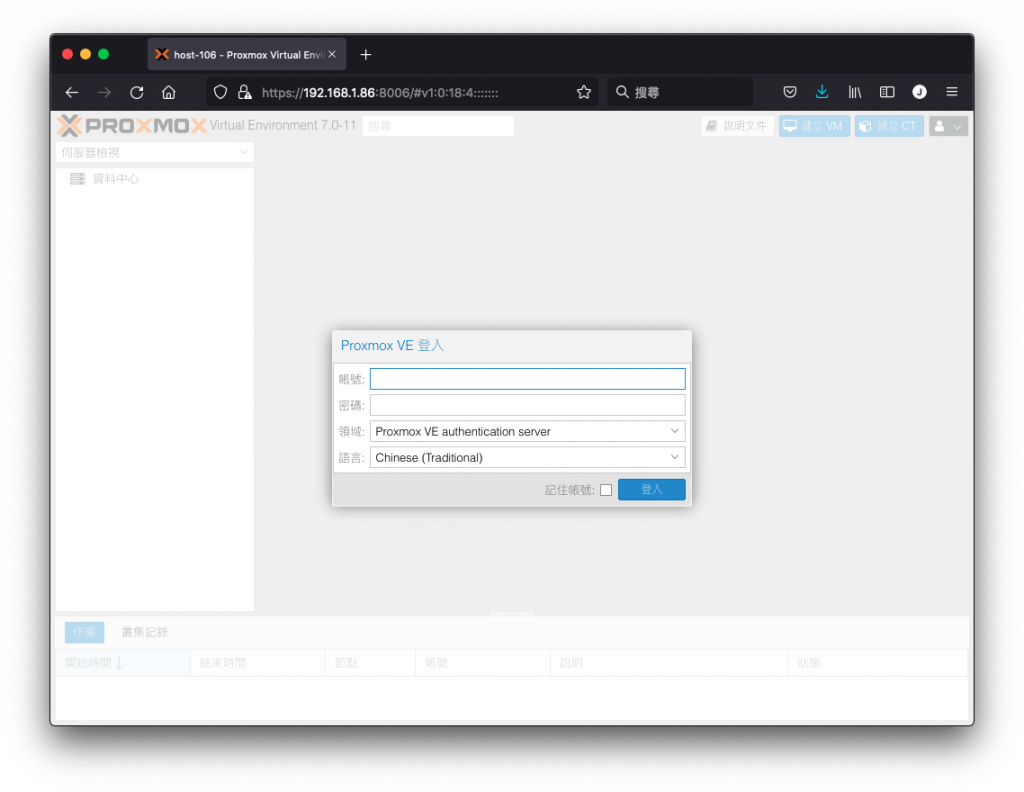

來到登入畫面後,在 帳號 與 密碼 欄位填入 admin 以及 它的密碼,領域 欄位記得切換為 Proxmox VE authentication server,再按下 登入。

準備登入 admin 帳號

登入完成後,可以在右上方看到已經變成 admin@pve,表示我們已經登入 PVE 帳號系統的 admin 帳號無誤。

不過,這時會發現左邊的資源檢視區沒有任何的客體機與儲存集區,中間的選單也很少清單區也沒有任何內容,這是怎麼回事呢?

已經登入 admin 帳號

這個原因在於,雖然建立好帳號但還沒有指派任何權限,所以看不到任何可以使用的項目。

前面小節提到了建立帳號,但沒有指派權限的問題,這裡我們就來說明如何指派權限給帳號。

在 Proxmox VE 中有兩種指派權限的方式,一種是直接宣告物件的路徑給帳號,另外一種是到物件裡選取帳號,兩種作法各有方便之處,以下會分別介紹。

我們先以 root@pam 帳號重新登入 Proxmox VE 管理介面,選取 資料中心 (cluster1),切換至 權限 頁籤,按下增加按鈕彈出的 帳號權限 項目。

準備指派帳號權限

進入增加帳號權限選項畫面,在 路徑 欄位下拉選取 /,表示給予整個 Proxmox VE 系統所有物件的權限。

增加帳號權限:路徑

在 帳號 欄位中選取要指派權限的帳號,請選擇 admin@pve。

增加帳號權限:帳號

在指派權限 角色 的欄位,因為我們要指派一個 Proxmox VE 系統的全域管理員,所以選取權限最高的 Administrator 角色。

增加帳號權限:角色

確認上述三個欄位都正確後,按下 增加 按鈕即可。

增加帳號權限:完成

回到權限清單後,即可看到已經多出了這一筆帳號。

帳號權限清單

此時可以登出系統,再次以 admin@pve 帳號登入,此時看右上角確認是登入為 admin@pve 帳號,左邊資源檢視區也已經看到了完整的客體機、儲存,以及頁籤及相關按鈕。

重新登入 admin 帳號確認權限

建立完管理員,接下來我們可以再建立只有基本客體機操作權限的帳號,讓它只能使用現有已經建立好的客體機,無法新增修改,避免客體機被不該有權限刪除的人誤刪。

依據上一個小節建立 admin@pve 帳號的方式,另外建立一個 jason@pve 帳號,然後準備進入指派權限。

請選取 資料中心 (cluster1),切換至 權限 頁籤,按下 增加 按鈕,再選取 帳號權限 項目。

準備增加 jason 帳號權限

進入增加帳號權限選項視窗後,在 路徑 欄位下拉選取 vms,這個路徑表示包含所有的客體機。

增加帳號權限:路徑

在 帳號 欄位下拉選取要指派的權限,本例請選擇 jason@pve。

增加帳號權限:帳號

因為我們只需要指派客體機的使用權限而非管理,所以請在 角色 欄位下拉選取 PVEVMUser。

增加帳號權限:角色

增加完成後,可以在清單中看到這一筆權限設定。

增加帳號權限完成

完成後可以登出 admin@pve 帳號,以 jason@pve 帳號登入,此時可以看到資源檢視區可以看見所有的客體機但看不見儲存區,這是因為我們沒有將儲存區的權限指派給它。

同時,在 資料中心 (cluster1) 的頁籤可以看見的功能也變少很多,這都可以確認我們所給予的權限正確,沒有讓該使用者俱備過高的權限功能。

重新登入 jason 帳號確認權限

現在介紹另一種權限指派方法,對於要快速指派權限在某幾個物件時會較為方便。

例如,我們只想要指派一部 108 (demo-openvas-2) 客體機指派給 kevin@pve 這個帳號使用,就可以使用這個方式。

請先重新登入為 admin@pve 管理者帳號,依據先前的作法建立一個新帳號 kevin@pve。

在資源檢視區選取 108 (demo-openvas-2) 這個客體機,切換至 權限 頁籤,按下 增加 再選取 帳號權限。

準備指派 108 客體機帳號權限

增加帳號權限選項視窗中,請於 帳號 欄位下拉選取 kevin@pve 帳號。

指派客體機帳號權限:帳號

在 角色 欄位中,下拉選取 PVEVMUser。

指派客體機帳號權限:角色

增加完成後,回到清單看見這個帳號權限已指派於該客體機。

指派客體機帳號權限完成

登出 Proxmox VE 管理介面並以 kevin@pve 帳號登入,可以看見明顯的差異;左邊的資源檢視區只有出現被指派的 108 (demo-openvas-2) 這一部客體機。

而客體機的 硬體 頁籤中都無法做修改,亦無法操作遷移,確保了使用者被限縮在我們指派的物件以及權限,這個功能適用在許多場景,例如由 IT 管理員建立測試環境供 RD 使用;又或者教學者建立好一批上課用的客體機,再指派給學員進入使用。

確認客體機帳號權限正確